هدف کلاهبرداری هانی پات ایجاد یک تله مجازی برای فریب دادن مهاجمان است تا بتوانید سیاست های امنیتی را بهبود بخشید! اگر شما هم در بازار رمز ارزها فعالیت دارید و یا به مسائل امنیتی در این حوزه علاقه مند هستید در ادامه با بررسی کامل حمله تله عسل یا هانی پات با ما همراه باشید.

- 1. هانی پات در کریپتو چیست و چرا استفاده می شود؟

- 2. کلاهبرداری هانی پات چگونه عمل می کند؟

- 3. انواع Honeypot

- 4. چندین فناوری Honeypot

- 5. چگونه یک هانی پات کریپتو را تشخیص دهیم؟

- 6. هانی پات ها در قراردادهای هوشمند اتریوم چگونه به وجود می آیند؟

- 7. چگونه از کلاهبرداری های قرارداد هانی پات در امان بمانیم؟

- 8. “هانی پات” چه تفاوتی با “هانی نت” دارد؟

- 9. مزایا و معایب Honeypot چیست؟

هانی پات در کریپتو چیست و چرا استفاده می شود؟

برنامه های قراردادهای هوشمند در سراسر گره های شبکه غیرمتمرکز را می توان بر روی بلاک چین های مدرن مانند اتریوم اجرا کرد.

قراردادهای هوشمند همواره محبوب تر و ارزشمند تر می شوند و این باعث شده تا آنها به هدف جذاب تری برای مهاجمان تبدیل شوند. چندین قرارداد هوشمند در سال های اخیر مورد هدف هکرها قرار گرفته است.

با این حال، به نظر می رسد روند جدیدی در حال جلب توجه است. یعنی مهاجمان دیگر به دنبال قراردادهای حساس نیستند، بلکه استراتژی فعال تری را اتخاذ می کنند. در عوض، آنها با ارسال قراردادهایی که به نظر آسیب پذیر هستند اما حاوی تله های پنهان هستند، قربانیان خود را فریب می دهند تا در دام بیفتند. “Honeypot” اصطلاحی است که برای توصیف این نوع قرارداد منحصر به فرد استفاده می شود. اما، تله رمزنگاری هانی پات چیست؟

هانی پات ها قراردادهای هوشمندی هستند که به نظر می رسد یک مشکل طراحی دارند که به کاربر اجازه می دهد در صورتی که مقدار خاصی از اتر را از قبل به قرارداد ارسال کرده باشد، اتر (ارز بومی اتریوم) را از قرارداد خارج کند. با این حال، هنگامی که کاربر سعی می کند از این نقص ظاهری سوء استفاده کند، یک دریچه دوم باز می شود و به صورت ناشناخته، مانع از خارج شدن اتر می شود. بنابراین، هانی پات چه می کند؟

هدف این است که کاربر به طور کامل بر روی نقطه ضعف قابل مشاهده تمرکز کند و هر نشانه ای را که نشان می دهد قرارداد دارای آسیب پذیری دوم است نادیده می گیرد. حملات هانی پات به این دلیل عمل می کنند که مردم اغلب به راحتی فریب می خورند، درست مانند دیگر انواع کلاهبرداری. بنابراین، آیا هانی پات غیرقانونی است؟

کلاهبرداری هانی پات چگونه عمل می کند؟

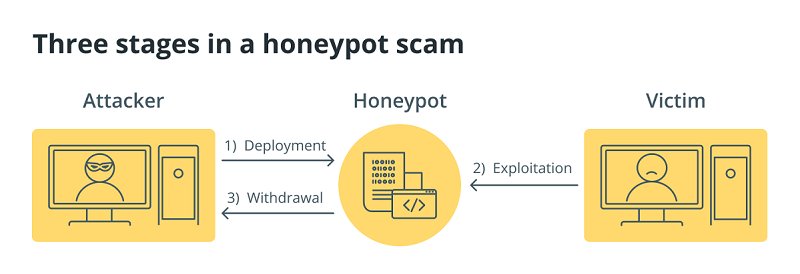

در حملات سایبری کریپتو مانند هانی پات، پول نقد کاربر محبوس می شود و تنها خالق هانی پات (مهاجم) می تواند آنها را بازیابی کند. هانی پات معمولاً طی 3 مرحله عمل می کند:

- مهاجم از قراردادی استفاده می کند که به نظر می رسد حساس است و آن را با پول تبدیل به طعمه می کند.

- قربانی تلاش می کند و با انتقال حداقل مقدار پول مورد نیاز نمی تواند از قرارداد استفاده کند.

- مهاجم طعمه و پولی را که قربانی در طی تلاش برای استخراج از دست داده است می گیرد.

برای راه اندازی هانی پات در قراردادهای هوشمند اتریوم، مهاجم به هیچ مهارت خاصی نیاز ندارد. یک مهاجم، در واقع، همان مهارتهای یک کاربر معمولی اتریوم را دارد. تنها چیزی که آنها برای تنظیم قرارداد هوشمند و طعمه گذاری آن نیاز دارند پول است. عملیات هانی پات، به طور کلی، شامل یک رایانه، برنامه ها و داده هایی است که رفتار یک سیستم واقعی را تقلید می کند که ممکن است برای مهاجمان جذاب باشد، مانند دستگاه های اینترنت اشیا، یک سیستم بانکی، یا یک ابزار عمومی یا شبکه حمل و نقل.

با وجود اینکه شبیه به بخشی از شبکه به نظر می رسد، اما ایزوله شده و تحت نظارت است. از آنجا که کاربران قانونی هیچ انگیزه ای برای دسترسی به هانی پات ندارند، همه تلاش ها برای برقراری ارتباط با آن به عنوان متخاصم تلقی می شود. Honeypot ها اغلب در منطقه غیرنظامی شبکه (DMZ) مستقر می شوند. این استراتژی آن را از شبکه تولید پیشرو جدا می کند و در عین حال آن را متصل نگه می دارد. یک هانی پات در DMZ ممکن است از دور تحت نظارت باشد در حالی که مهاجمان به آن دسترسی دارند و خطر یک شبکه اصلی در معرض خطر را کاهش می دهد.

برای شناسایی تلاش برای نفوذ به شبکه داخلی، هانی پات ها را می توان در خارج از فایروال خارجی، رو به روی اینترنت قرار داد. مکان واقعی هانی پات به پیچیدگی آن، نوع ترافیکی که می خواهد جذب کند و نزدیک بودن آن به منابع حیاتی تجاری بستگی دارد. صرف نظر از اینکه در کجا قرار می گیرد، همیشه از محیط تولید جدا می شود.

ثبت و مشاهده فعالیت هانی پات باعث ایجاد دیدگاهی در مورد درجه و انواع تهدیدهایی که زیرساخت شبکه با آن مواجه است می شود و در عین حال توجه مهاجمان را از دارایی های دنیای واقعی منحرف می کند. هانی پات ها را می توان توسط مجرمان سایبری تصاحب کرد و علیه شرکتی که آنها را راه اندازی کرده است استفاده کرد. مجرمان سایبری همچنین از honeypot برای به دست آوردن اطلاعات در مورد محققان یا سازمان ها، به عنوان فریب و انتشار اطلاعات نادرست استفاده کرده اند.

هانی پات ها اغلب در ماشین های مجازی میزبانی می شوند. اگر هانی پات توسط بدافزار به خطر بیفتد، می توان آن را به سرعت بازیابی کرد.

یک هانی نت (honeynet) از دو یا چند هانی پات (honeypot) در یک شبکه تشکیل شده است، در حالی که هانی فارم (honey farm) مجموعه ای متمرکز از هانی پات ها و ابزارهای تجزیه و تحلیل است.

راه اندازی و مدیریت هانی پات را می توان با راه حل های منبع باز و تجاری پشتیبانی کرد. سیستم های هانی پات که به صورت جداگانه به فروش می رسند و هانی پات هایی که با سایر نرم افزارهای امنیتی ترکیب شده و به عنوان فناوری فریب تبلیغ می شوند، موجود است. نرم افزار Honeypot ممکن است در GitHub یافت شود، که می تواند به تازه واردان در یادگیری نحوه استفاده از هانی پات کمک کند.

انواع Honeypot

2 نوع هانی پات بر اساس طراحی و استقرار قراردادهای هوشمند وجود دارد: هانی پات تحقیقاتی و هانی پات تولیدی. هانی پات برای تحقیق، اطلاعات مربوط به حملات را جمع آوری می کند و به منظور تجزیه و تحلیل رفتار خصمانه محیط استفاده می شود.

آنها اطلاعاتی در مورد تمایلات مهاجم، آسیب پذیری ها و گونه های بدافزاری که دشمنان در حال حاضر هدف قرار می دهند، با نگاه کردن به محیط شما و دنیای خارج به دست می آورند. این اطلاعات می تواند به شما در تصمیم گیری در مورد دفاع های پیشگیرانه، اولویت های پچ و سرمایه گذاری های آینده کمک کند.

از سوی دیگر هدف هانی پات های تولیدی، شناسایی نفوذ فعال شبکه و فریب مهاجم می باشد. Honeypot فرصت های نظارتی اضافی را فراهم می کند و شکاف های تشخیص رایج را که پیرامون شناسایی اسکن های شبکه و حرکت جانبی است، پر می کنند. بنابراین، به دست آوردن داده ها به عنوان یک مسئولیت اصلی باقی می ماند.

هانی پات های تولیدی خدماتی را اجرا می کنند که معمولاً در محیط شما در کنار بقیه سرورهای تولیدی شما اجرا می شوند. هانی پات های تحقیقاتی پیچیده تر هستند و انواع داده های بیشتری را نسبت به هانی پات های تولیدی ذخیره می کنند.

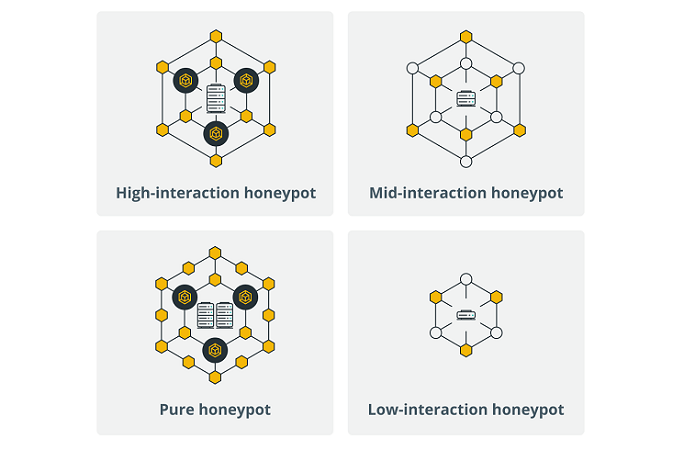

همچنین سطوح زیادی در داخل هانی پات های تولیدی و تحقیقاتی وجود دارد که بستگی به سطح پیچیدگی مورد نیاز شرکت شما دارد:

🔸 هانی پات با تعامل بالا: این قابل مقایسه با یک هانی پات خالص است زیرا تعداد زیادی سرویس را اجرا می کند، اما پیچیدگی آن کمتر است و داده های کمتری را در خود نگه می دارد. اگرچه هانی پات های با تعامل بالا برای تکثیر سیستم های تولید در مقیاس کامل در نظر گرفته نشده اند، اما همه سرویس هایی که معمولاً با سیستم های تولید مرتبط هستند، از جمله سیستم عامل های کارآمد را اجرا می کنند (یا به نظر می رسد اجرا می کنند).

شرکت مستقر می تواند عادات و استراتژی های مهاجم را با استفاده از این فرم Honeypot مشاهده کند. هانی پات های با تعامل بالا به منابع زیادی نیاز دارند و نگهداری آنها دشوار است، اما نتایج می تواند ارزش آن را داشته باشد.

🔸 هانی پات با تعامل میانی: اینها ویژگی های لایه برنامه را کپی می کنند اما فاقد سیستم عامل هستند. آنها سعی می کنند مهاجمان را گیج کنند تا کسب و کارها زمان بیشتری برای کشف واکنش مناسب به یک حمله داشته باشند.

🔸 هانی پات با تعامل کم: این هانی پات محبوب ترین مورد استفاده در یک محیط تولید است. هانی پات های کم تعامل چند سرویس را اجرا می کنند و در درجه اول به عنوان ابزار تشخیص زودهنگام استفاده می شوند. بسیاری از تیم های امنیتی، هانی پات های زیادی را در بخش های مختلف شبکه خود نصب می کنند، زیرا راه اندازی و نگهداری از آنها ساده است.

🔸 هانی پات خالص: این سیستم تولید مانند در مقیاس بزرگ بر روی چندین سرور اجرا می شود. این هانی پات پر از حسگر است و شامل داده های “محرمانه” و اطلاعات کاربر است. اطلاعاتی که آنها ارائه می دهند بسیار ارزشمند است، حتی اگر مدیریت آن پیچیده و چالش برانگیز باشد.

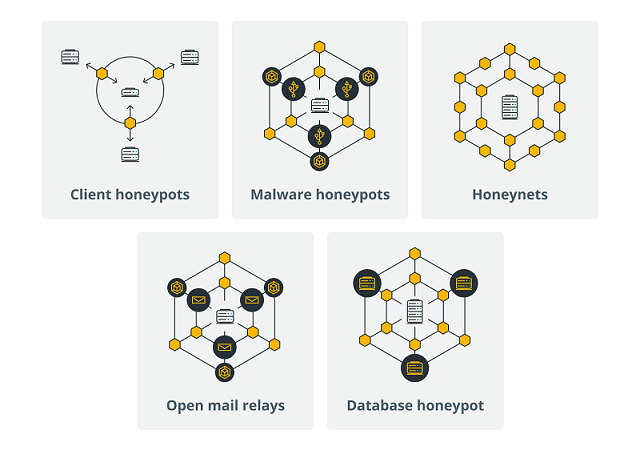

چندین فناوری Honeypot

در اینجا برخی از فناوری های هانی پات مورد استفاده آمده است:

🟨 هانی پات های مشتری: اکثر هانی پات ها سرورهایی هستند که به اتصالات گوش می دهند. هانی پات های مشتری به طور فعالانه سرورهای مخربی که مشتریان را هدف قرار می دهند جستجو می کنند و آنها را برای هرگونه تغییر مشکوک یا غیرمنتظره زیر نظر دارند. این سیستم ها معمولاً مجازی سازی می شوند و یک برنامه مهار برای ایمن نگه داشتن تیم تحقیقاتی دارند.

🟨 هانی پات های بدافزار: این نوع از هانی پات ها، بدافزارها را با استفاده از کانال های تکثیر و حمله شناسایی می کنند. Honeypot ها (از جمله Ghost) طوری طراحی شده اند که شبیه دستگاه های ذخیره سازی USB باشند. به عنوان مثال، اگر دستگاهی به بدافزاری آلوده شود که از طریق USB منتشر می شود، هانی پات بدافزار را فریب می دهد تا دستگاه شبیه سازی شده را آلوده کند.

🟨 هانی نت: هانی نت شبکه ای از چندین هانی پات است تا اینکه یک سیستم واحد باشد. Honeynets برای دنبال کردن اقدامات و انگیزه های مهاجم طراحی شده اند، در حالی که شامل تمام ارتباطات ورودی و خروجی است.

🟨 هانی پات های اسپم: Open mail relay و پراکسی های باز با استفاده از هانی پات های اسپم شبیه سازی می شوند. ارسال کننده های اسپم ابتدا برای خود ایمیلی ارسال می کنند تا mail relay موجود را آزمایش کنند. اگر آنها موفق شوند، مقدار زیادی اسپم ارسال می کنند. این شکل از هانی پات می تواند آزمایش را شناسایی و تشخیص دهد و با موفقیت حجم عظیمی از اسپم های بعدی را مسدود کند.

🟨 هانی پات پایگاه داده: از آنجایی که تزریق به پایگاه داده (تزریق SQL) اغلب توسط فایروال ها شناسایی نمی شود، برخی از سازمان ها یک فایروال پایگاه داده را برای ساخت پایگاه داده های فریبنده و پشتیبانی از هانی پات مستقر می کنند.

چگونه یک هانی پات کریپتو را تشخیص دهیم؟

بررسی تاریخچه ترید، یکی از تکنیک های تشخیص کلاهبرداری رمزنگاری هانی پات است. یک ارز دیجیتال به طور کلی باید به شما این امکان را بدهد که هر زمان که خواستید آن را بخرید و بفروشید.

در کلاهبرداری هانی پات خریدهای زیادی برای کوین وجود خواهد داشت، اما مردم برای فروش آن مشکل خواهند داشت. این نشان می دهد که این یک کوین قانونی نیست و باید از آن اجتناب کنید.

علاوه بر این، رویکرد علم داده مبتنی بر رفتار معامله قرارداد می تواند برای طبقه بندی قراردادها به عنوان کلاهبرداری هانی پات یا غیر هانی پات استفاده شود.

هانی پات ها در قراردادهای هوشمند اتریوم چگونه به وجود می آیند؟

هانی پات ها ممکن است در 3 حوزه مختلف پیاده سازی قراردادهای هوشمند اتریوم ظاهر شوند. در واقع سه سطح وجود دارد:

☑️ ماشین مجازی اتریوم (EVM): اگرچه EVM از مجموعه استانداردها و قوانینی که به خوبی تثبیت شده است پیروی می کند، نویسندگان قراردادهای هوشمند می توانند کد خود را به روش هایی ارائه دهند که در نگاه اول گمراه کننده یا نامشخص است. این تاکتیکها ممکن است برای یک هکر بی خبر، گران تمام شود.

☑️ کامپایلر سالیدیتی: کامپایلر دومین حوزه ای است که توسعه دهندگان قراردادهای هوشمند ممکن است در آن سرمایه گذاری کنند. در حالی که برخی از اشکالات در سطح کامپایلر به خوبی مستند شده اند، برخی دیگر ممکن است مستند نباشند. کشف این هانی پات ها می تواند دشوار باشد مگر اینکه قرارداد تحت تنظیمات real-world آزمایش شده باشد.

☑️ اکسپلورر بلاک چین اتراسکن: سومین نوع Honeypot بر این واقعیت استوار است که داده های ارائه شده در اکسپلورر های بلاک چین ناقص است. در حالی که بسیاری از مردم به طور ضمنی به داده های Etherscan اعتقاد دارند، لزوماً تصویر کامل را نشان نمی دهد. از سوی دیگر، توسعه دهندگان قرارداد هوشمند می توانند از برخی از ویژگی های اکسپلورر بهره ببرند.

چگونه از کلاهبرداری های قرارداد هانی پات در امان بمانیم؟

در این بخش نحوه ی رهایی از کلاهبرداری هانی پات و جلوگیری از از دست دادن پول را به شما معرفی خواهیم کرد.

ابزارهایی برای کمک به شما در دیدن سیگنال های قرمز و اجتناب از این قبیل ارزها وجود دارد. به عنوان مثال، اگر کوینی که می خرید در شبکه اتریوم است، از Etherscan استفاده کنید یا اگر کوین مورد بررسی در زنجیره هوشمند بایننس است، از BscScan استفاده کنید.

شناسه توکن (Token ID) ارز مدنظر خود را پیدا کنید و آن را در وب سایت مناسب وارد کنید. در صفحه بعد به “Token Tracker” بروید. برگه ای با عنوان “Holders” ظاهر می شود. شما می توانید تمام کیف پول هایی که توکن ها و استخرهای نقدینگی را در آنجا نگهداری می کنند را مشاهده کنید. متأسفانه، ترکیب های متعددی از موارد وجود دارد که باید از آنها آگاه باشید. موارد زیر برخی از پرچم های قرمز رنگ هستند که باید برای محافظت در برابر کلاهبرداری های رمزنگاری هانی پات بدانید:

🔺 بدون کوین مرده: اگر بیش از 50 درصد از کوین ها در یک کیف پول مرده باشند، آن پروژه نسبتاً در برابر راگ پول (rug pulls) محافظت می شود (اما نه یک هانی پات). اگر کمتر از نیمی از کوین ها مرده است یا هیچ کدام مرده نیست، مراقب باشید.

🔺 بدون حسابرسی: شانس یک هانی پات تقریباً برای همیشه از بین می رود اگر یک شرکت قابل اعتماد آنها را حسابرسی کند.

🔺 داشتن کیف پول های زیاد: از ارزهای دیجیتالی که فقط یک یا چند کیف پول دارند خودداری کنید.

🔺 بررسی وب سایت: وب سایت آن باید کاملاً ساده و سر راست باشد. اما، اگر وب سایت شلوغ به نظر می رسد و توسعه ی آن ضعیف است، این یک علامت هشدار است! یک ترفند این است که به whois.domaintools.com بروید و نام دامنه را تایپ کنید تا ببینید چه زمانی برای یک وب سایت ثبت شده است. اگر دامنه در عرض 24 ساعت یا کمتر از شروع پروژه ثبت شده باشد، کاملاً مطمئن باشید که این یک کلاهبرداری است.

🔺 بررسی رسانه های اجتماعی آن ها: پروژههای کلاهبرداری معمولاً دارای عکس های دزدیده شده و با کیفیت پایین، مشکلات گرامری و پیام های اسپم غیرجذابی هستند (مانند “آدرس ETH خود را در زیر بنویسید!”)، بدون پیوند به اطلاعات پروژه مرتبط و غیره.

Token Sniffer یکی دیگر از منابع عالی برای شناسایی هانی پات رمزنگاری است. با وارد کردن شناسه توکن در گوشه سمت راست بالا، به دنبال نتایج «حسابرسی قرارداد خودکار/Automated Contract Audit» بگردید. در صورت وجود هرگونه هشدار، از پروژه دوری کنید. از آنجایی که بسیاری از پروژه ها اکنون از قالب های قرارداد استفاده می کنند، نشانه «بدون قراردادهای مشابه قبلی/No prior similar token contracts» می تواند یک مثبت کاذب باشد.

اگر ارز مورد نظر شما در زنجیره هوشمند بایننس لیست شده است، به PooCoin بروید، دوباره شناسه توکن را وارد کنید و نمودارها را زیر نظر بگیرید. اگر کیف پولی برای فروش وجود ندارد یا اگر فقط یک یا دو کیف پول در حال فروش کوین انتخابی شما هستند، از آن دوری کنید. به احتمال زیاد، آن هانی پات است. اگر کیف پول های زیادی کوین انتخابی را بفروشند، هانی پات نیست.

“هانی پات” چه تفاوتی با “هانی نت” دارد؟

هانی نت شبکه ای است که از دو یا چند هانی پات تشکیل شده است. داشتن یک شبکه هانی پات که متصل است می تواند مفید باشد. این به کسب و کارها اجازه می دهد تا نحوه تعامل مهاجم با یک منبع یا نقطه شبکه و نحوه حرکت مهاجم بین نقاط شبکه و تعامل همزمان با بسیاری از نقاط را ردیابی کنند.

هدف این است که هکرها را متقاعد کنیم که با موفقیت به شبکه نفوذ کرده اند. هانیپات ها و هانینت ها با پیاده سازی های پیشرفته تر، مانند فایروال های نسل بعدی، سیستم های تشخیص نفوذ (IDS) و دروازه های وب امن، به عنوان فناوری فریب نامیده می شوند. سیستم های تشخیص نفوذ به دستگاه یا برنامه نرم افزاری اطلاق می شود که فعالیت های خصمانه یا نقض خطمشی را در شبکه مشاهده می کند. قابلیت های خودکار فناوری فریب به هانی پات اجازه می دهد تا به مهاجمان احتمالی در زمان واقعی پاسخ دهد.

هانی پات ها می توانند به شرکت ها کمک کنند تا با چشم انداز ریسک در حال تغییر، با ظهور تهدیدات سایبری، همگام شوند. هانی پات ها اطلاعات حیاتی را برای اطمینان از آمادگی سازمان ارائه می دهند و احتمالاً بهترین وسیله برای دستگیری مهاجم در حال عمل هستند، حتی اگر پیش بینی و جلوگیری از هر حمله غیرممکن باشد. آنها همچنین منبع خوبی از دانش برای متخصصان امنیت سایبری هستند.

مزایا و معایب Honeypot چیست؟

هانی پات ها داده ها را از حملات واقعی و سایر فعالیت های غیرقانونی جمع آوری می کنند و به تحلیلگران دانش زیادی می دهند. علاوه بر این، مثبت های کاذب کمتری وجود دارد.

به عنوان مثال، سیستم های تشخیص امنیت سایبری معمولی می توانند بسیاری از موارد مثبت کاذب ایجاد کنند، اما یک هانی پات تعداد موارد مثبت کاذب را به حداقل می رساند زیرا کاربران واقعی انگیزه ای برای برخورد با هانی پات ندارند.

بعلاوه، هانی پات ها سرمایه گذاری های ارزشمندی هستند، زیرا آنها فقط با اقدامات زیان آور در تعامل هستند و برای پردازش حجم عظیمی از داده های شبکه در جستجوی حملات، نیازی به منابع با کارایی بالا ندارند. در نهایت، حتی اگر یک مهاجم از رمزگذاری استفاده می کند، هانی پات ها می توانند فعالیت های مخرب را شناسایی کنند.

اگرچه هانی پات ها مزایای زیادی دارند، اما معایب و خطرات زیادی نیز دارند. به عنوان مثال، هانی پات ها تنها در صورت حمله، داده ها را جمع آوری می کنند. اگر هیچ تلاشی برای دسترسی به هانی پات صورت نگیرد، هیچ داده ای برای بررسی حمله وجود ندارد.

علاوه بر این، ترافیک مخربی که توسط شبکه هانیپات به دست می آید تنها زمانی جمع آوری می شود که حمله ای علیه آن انجام شود. اگر مهاجمی مشکوک باشد که یک شبکه یک هانی پات است، از آن اجتناب خواهد کرد.

هانی پات ها به طور کلی از سیستم های تولید قانونی قابل تشخیص هستند، که به این معنی است که هکرهای ماهر می توانند به راحتی یک سیستم تولید را از یک سیستم هانی پات با استفاده از تکنیک های انگشت نگاری سیستم تشخیص دهند.

علیرغم این واقعیت که هانی پات ها از شبکه واقعی جدا هستند، در نهایت به طریقی به یکدیگر متصل می شوند تا به مدیران اجازه دسترسی به داده هایی که در اختیار دارند را بدهند. از آنجایی که هانی پات به دنبال فریب هکرها برای دسترسی روت است، یک هانی پات با تعامل بالا اغلب خطرناکتر از یک هانی پات کم تعامل تلقی می شود.

به طور کلی، Honeypot ها به محققان در درک خطرات در سیستم های شبکه کمک می کند، اما آنها نباید به جای IDS (سیستم تشخیص نفوذ) استاندارد استفاده شوند. به عنوان مثال، اگر هانی پات به درستی تنظیم نشده باشد، ممکن است برای دسترسی به سیستم های real-world یا یک سکوی پرتاب برای حمله به سیستم های دیگر مورد سوء استفاده قرار گیرد.

نظرات و تجربیات خود را درباره کلاهبرداری هانی پات با سایر کاربران به اشتراک بگذارید.

برای آگاهی از آخرین نوشته ها، خبر ها و تحلیل های کوتاه به کانال تلگرام پی98 بپیوندید.